Pegasus – A legfejlettebb iOS kémprogram

Az Apple termékek híresek a biztonságos működésükről. iOS eszközökre csak olyan alkalmazások telepíthetők, amiket az Apple saját alkalmazásboltjából, az AppStore-ból töltöttek le. Az itt található alkalmazások mindegyikét komoly ellenőrzésnek vetik alá, és csak akkor lesz elérhető a felhasználók számára, ha az Apple mindent rendben talált a programkódban.

Mivel hivatalosan más forrásból nem kerülhet szoftver az eszközökre, a cég így garantálja hogy ne kerülhessen vírus vagy egyéb rosszindulatú szoftver a termékeire. A múlthéten hirtelen megjelent rendszerfrissítésre azonban azért volt szükség, mert fény derült több eddig ismeretlen kritikus biztonsági hibára, és megismerhettük az eddig felfedezett legfejlettebb iOS kémprogramot is.

Honnan indult az egész?

Ahmed Mansoor, az Egyesült Arab Emirátusokban élő emberjogi aktivistát többször is próbálták már munkájában akadályozni különféle kémprogramokkal. Munkája során számtalan emberi jogokkal kapcsolatos visszaélésre, kínzásra és szabadságjogok megsértésére adott megcáfolhatatlan bizonyítékot, 2015-ben pedig munkájával elnyerte az Amnesty International Martin Ennals díját is.

Először 2011-ben próbáltak meg kémkedni utána, egy fertőzött PDF dokumentum segítségével. Ezt e-mailben kapta, és a támadás mögött a német- illetve az angol állam hírszerzéséhez köthető Gamma Group állhatott. 2012-ben az olasz Hacking Team eszközeivel próbálták meg elhallgattatni az aktivistát.

Mikor Augusztus 10-én Ahmed egy furcsa SMS-t kapott egy számára ismeretlen telefonszámról, egyből gyanakodni kezdett. Az üzenet szövegében az Emirátusok börtöneiben végzett kínzásokkal kapcsolatos információkat ígérő linket kapott, amire az éberségének hála nem kattintott rá. Az üzeneteket továbbította a Citizenlab kutatóinak.

Zero-Day Exploitok

A Citizenlab és a Lookout biztonságtechnikai cég közös munkával kezdte el felgöngyölíteni az ügyet. A kérdéses SMS-ben egy olyan linket találtak, amiket megnyitva a felhasználó iOS eszközeit kémprogrammal fertőzték volna meg. Ehhez 3 eddig ismeretlen iOS sebezhetőséget használtak a támadók.

Az ilyen Zero-Day exploitok rendkívül ritkák. A rendszer-szintű, kezdetektől jelenlévő ismeretlen biztonsági rések hatalmas kockázatot jelentenek minden szoftver esetén. A „Zero-Day” azaz Nulladik Napos támadás olyan sebezhetőséget jelent, amik az „átlagos” vírusokhoz vagy programhibákhoz képest a támadók „alvó”, azonnal aktiválható támadási pontokat használnak, melyek élesítésekor a fejlesztőknek egyszerűen nincs idejük azonnal kijavítani a hibát.

Ezek annyira ritkák, hogy a szoftverfejlesztő cégek (mint jelen esetben például az Apple) több százezer dolláros jutalmat fizetnek azoknak, akik felfedeznek és jelentenek egy ilyet. Az Ahmed Mansoor ellen indított kibertámadás nem egy, hanem három ilyen exploitot használt (ezért is adták a kutatók a „Trident” nevet) ki. Ahogyan Lookout vezérigazgatója, Mike Murray mondta a Motherboard riportjában

„Ez a kártevő a valaha látott legkifinomultabb, legjobban megírt malware, amivel valaha találkoztunk. Minden információt képes ellopni és továbbítani, így rendkívül hatásos kémprogramról van szó.”

Pegasus

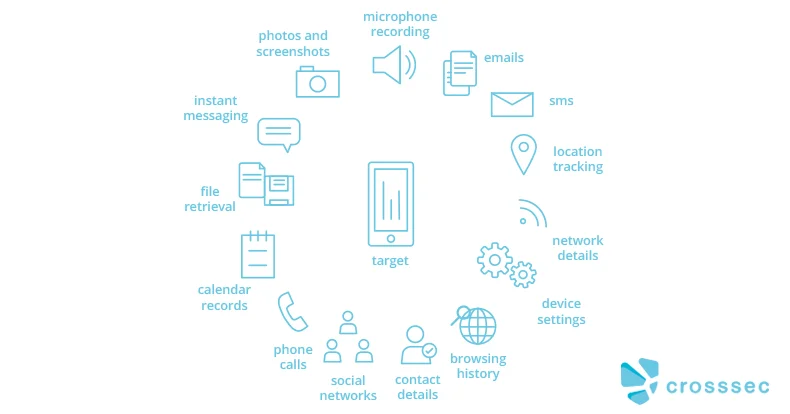

A Trident hibákat kihasználva a hack segítségével először távolról jailbreakelik az iPhoneokat, majd az így megszerzett rendszer-szintű hozzáféréssel olyan kémprogramot telepítenek a készülékekre,amik képesek távolról bekapcsolni és rögzíteni a telefon kameráját és mikrofonját is. A vírus ezen kívül rettenetesen sok egyéb dologra is képes:

Telefonhívások, SMS-ek lehallgatása, emailek továbbítása nyom nélkül, GPS nyomkövetés, jelszavak és személyes adatok eltulajdonítása mellett a különféle VoIP és messenger alkalmazások (Facebook, Telegram, Viber, iMessage, stb.) minden üzenetét is továbbítja a támadók számára. A Citizenlab és a Lookout kutatása alapján készítettünk egy illusztrációt arról, mire is képes a Pegasus névre keresztelt kémprogram.

További kutatások során sikerült kapcsolatot találni a kémprogram és az „NSO Group” néven működő cég között. Ez egy izraeli központú kiber-zsoldos cég, melyet a Francisco Partners Management amerikai kockázati tőke befektetői kör pénzel. Az NSO Group alapítói az izraeli kiber-hírszerzés veteránjai közül, a Unit 8200 állományából kerültek ki. Ők azok a hackerek, akiknek állítólag közük volt a Stuxnet kifejlesztéséhez is.

Nincs kétség afelől, hogy a támadáshoz használt eszközöket profik készítették, az elérhető legfejlettebb technológiák és tudás segítségével. Ahogyan az NSO Group nem nyilvános brossúrájában is olvasható:

„Az NSO Group olyan eszközöket nyújt katonai és nemzetbiztonsági szervezetek számára, amikkel növelhetik a kiberháborús területen elérhető lehetőségeiket mind támadó, mind védekező oldalról.”

A Surveillance Industry Index jelentései alapján az NSO Group nem csak az Egyesült Arab Emírségek számára adott el kiber-hadviseléshez használható szoftvereket, de Mexikó és Panama is a vásárlók körében található.

Rafael Cabrera, egy mexikói oknyomozó újságíró kísértetiesen azonos SMS-t kapott, mikor a kormánya korrupciós ügyeivel kezdett el foglalkozni.

Az Apple válasza

Miután a kutatók megbizonyosodtak arról, hogy a sebezhetőségek valódi veszélyt jelentenek, azonnal felvették a kapcsolatot az Apple biztonsági csapatával. Szerencsére az iOS platform nem annyira töredezett, mint az Android, így az Apple által rekordsebességgel elkészített biztonsági frissítés iOS 9.3.5 néven 10 nappal az után elérhetővé vált mindenkinek, hogy a sebezhetőségről az Apple tudomást szerzett.

Ha iOS felhasználó vagy, vagy vannak olyan barátaid, esetleg kollégáid akik ezt a platformot használják, mindenképp figyelmeztesd őket a helyzet súlyosságára!

Ha még nem tetted meg, mindenképp frissíts az iOS legújabb, 9.3.5-ös verziójára!